最近,一则国内的勒索病毒事件,因波及企业众多,引起了广泛关注。

许多受害者表示,自己的数据遭到了黑客的加密并索要赎金,并且加密发生在软件升级之后。使得事件背后的原因,纷纷指向了“供应链攻击”。

供应链攻击

正受到越来越多黑客青睐

所谓供应链攻击,顾名思义,指的就是针对供应链所发动的网络攻击,攻击者会先攻击供应链中安全防护相对薄弱的企业,然后再利用供应链之间的相互连接(如软件供应、开源应用)等,将风险扩大至上下游企业,对大量的供应商和最终用户带来巨大影响。

当今世界建立在数字连接的网络之上,个人和企业无时不刻都在通过网络进行连接,当我们和熟人或信任的人互动时,警惕性往往更低。供应链攻击就是利用了这一点,与其它攻击形式相比,供应链攻击往往会产生“牵一发而动全身”的效果。

关于供应链攻击最著名的事件,当属2020年发生的solarwinds事件,该事件堪称过去近十年来最重大的网络安全事件。已确认受害的重要机构至少200家,波及北美、欧洲等全球重要科技发达地区的敏感机构,甚至包括美国国务院、国防部、财政部、国土安全部等多家政府机构,折射出供应链攻击所能造成的巨大破坏。

值得注意的是,供应链攻击是近几年兴起的一种安全问题,相比于针对目标计算机系统的漏洞安全研究,目前针对软件供应链安全的研究整体还处于起步阶段。因此,这种攻击形式正受到越来越多的黑客青睐,需要广大企业重点提高警惕。

打铁还需自身硬

自身安全防护能力是关键

对于防范供应链攻击,前面已经说过。难点在于,对攻击者而言,只需找到软件供应链的一个突破口,便可入侵并造成危害,而作为防守方的企业,却要对整个供应链上下游进行完备的安全防护。并且由于供应链的错综复杂,溯源、清除都是一大难题,所付出的成本对大部分企业而言既不可行,也不现实。

因此对企业来说,重点是进一步提升自身安全防护能力和意识,即上下游供应链被黑客入侵,也能确保自身数据安全。

在这里,为您介绍nist网络安全框架。该框架已被广泛用于帮助组织更好的自愿指导管理和降低网络安全风险,定制的勒索软件配置文件促进通信和基于风险的行动内部和外部利益相关者,包括人生就是博尊龙凯时的合作伙伴和供应商。

nist网络安全框架可以帮助组织设置优先级,以便组织从其管理勒索软件风险的努力中获得最大价值。框架由五个关键功能组成——识别、保护、检测、响应和恢复。

nist网络安全框架内容

识别:逐项列出应该重点保护的关键数据以及对应的网络安全风险和部件。

保护:确定保护数据、网络部件的保护方式和重点环节。

检测:制定策略和行动,快速准确地检测并分析潜在的安全漏洞。

响应:制定在遭受网络攻击后所采取的行动:沟通、分析、恢复、改进。

恢复:制定彻底的恢复计划,包括数据的恢复以及今后应对此类威胁的计划和流程。

注:由于篇幅所限,我们将在后续内容中对nist网络安全框架进行详细介绍,欢迎保持关注。

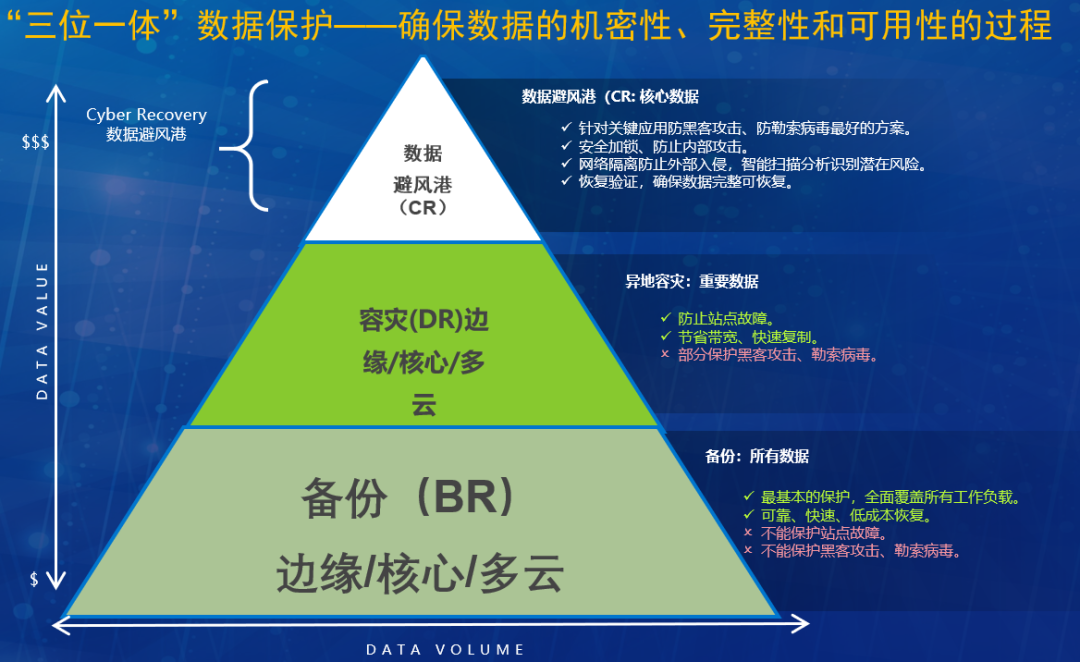

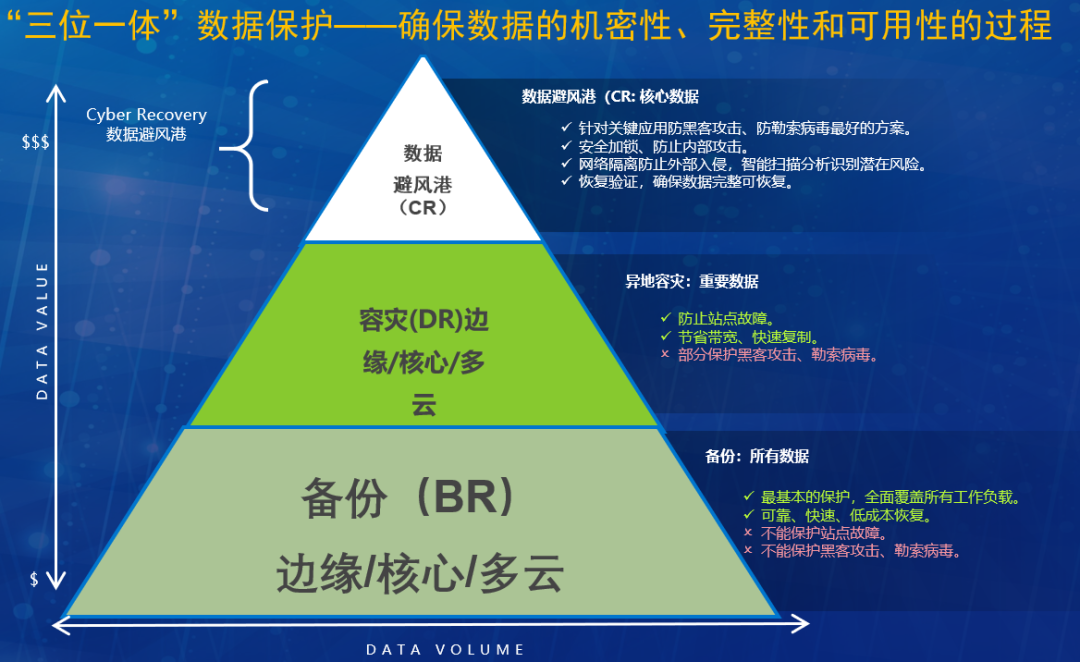

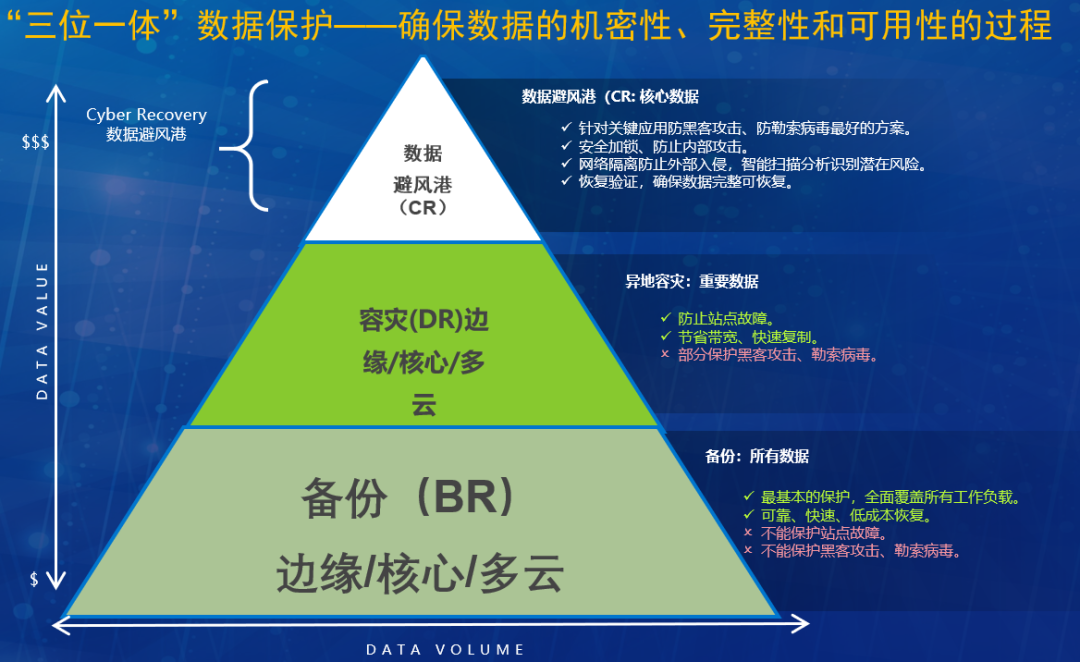

br cr dr

数据保护需要“三位一体”

在nist框架中的“保护”和“恢复”两个阶段,强调的是发生网络安全事件之后的最后一道防线。数据的恢复能力直接决定了it服务的网络弹性和能力,因此,除了网络安全管理体系的建设之外,规划建设一套完整的数据保护体系是满足it决策者的重要任务之一。

按照idc在2021年发布安全咨询报告《新现实需要新的安全模型》,数字化转型正在改变组织开展业务的方式。传统的安全模型是不够的。采用nist csf作为控制框架表明该组织对网络安全非常重视,并且正在执行网络安全综合计划。

据该报告统计,总部位于美国的财富500强公司中有一半以上已采用nist csf作为其网络安全的主要控制框架,以应对数字化转型的安全挑战。

国家互联网应急中心cncert发布《勒索软件防范指南》中,也指明了防范勒索软件的数据保护的建议,要备份重要数据和系统。重要的文件、数据和业务系统要定期进行备份,并采取隔离措施,严格限制对备份设备和备份数据的访问权限,防止勒索软件横移对备份数据进行加密。

因此,数据保护系统做为防范勒索软件的终极攻击的恢复手段,需要做到:

所有数据需要做好数据备份(backup&recovery -- br)

重要数据需要做好同城异地容灾(disaster recovery --dr)

核心数据需要做好防勒索保护(cyberrecovery -- cr)

为此,戴尔科技在业内首次提出了“三位一体”数据保护人生就是博尊龙凯时的解决方案,实现“br” “dr” “cr”的全面数据保护体系,为广大企业用户提供安全可靠的防勒索数据保护人生就是博尊龙凯时的解决方案:

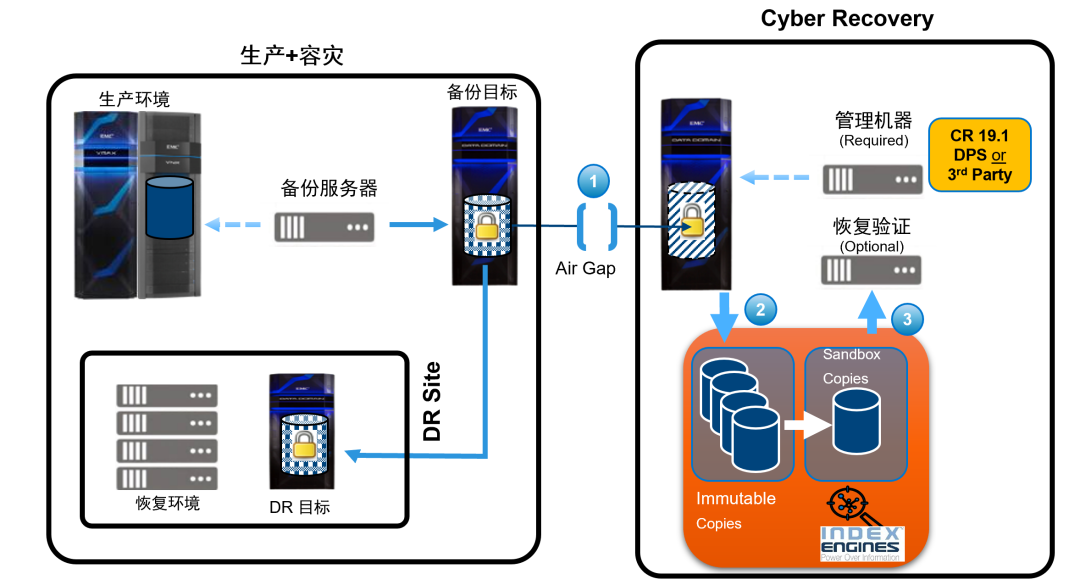

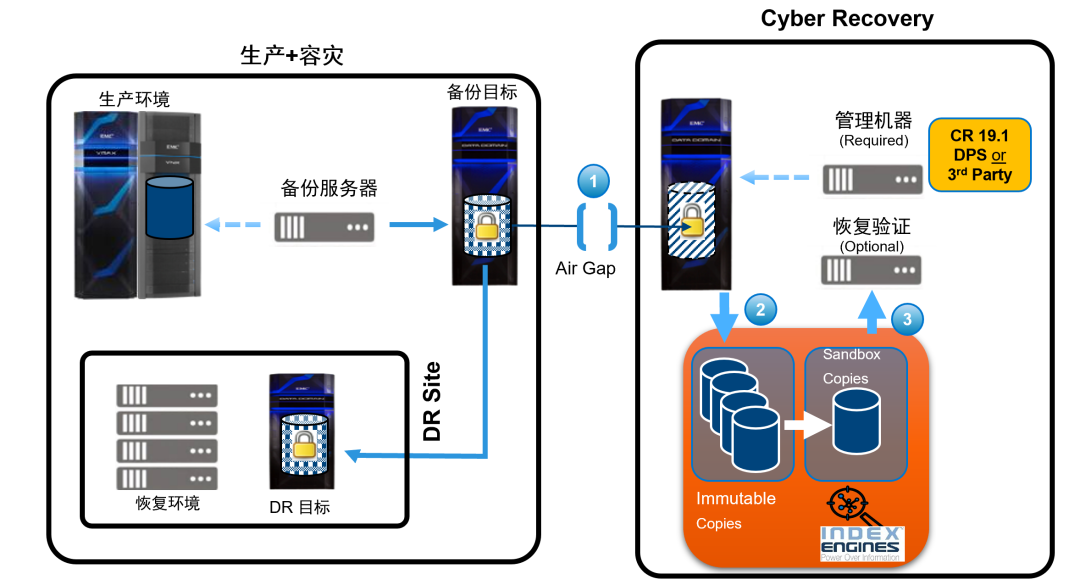

按照nist的框架设计的“三位一体”数据保护体系建设路径,包含四个步骤:

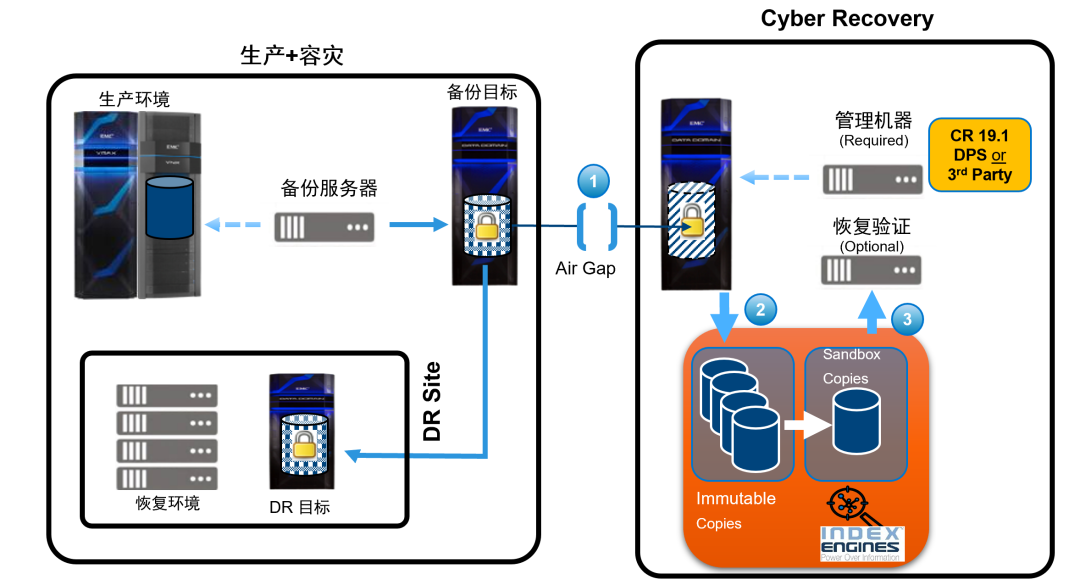

第一步:通过专业备份设备实现本地备份,异地容灾;

第二步:要数据复制cr保险库,设置弹性网络隔离降低入侵风险;

第三步:数据上锁,生成不可篡改版本,并在隔离区扫描侦测数据是否被感染破坏;

第四步:对数据副本进行完整性验证。

上述四个步骤的实施,可极大增强信息系统的数据保护能力,总体架构如下图:

通过建设上述的“三位一体”数据保护方案,可以满足nist网络安全框架中的“保护”和“恢复”部分的完善的保护,做到更加可靠的数据安全防护,实现安全框架的5大目标:

“断”:

断开备份主机及备份存储媒体,避免备份主机及备份数据同时遭勒索;

“舍”:

舍去大量数据,透过专利去重技术,腾出更多空间存放最关键的数据;

“离”:

远离风险,建构安全备份平台;

关键字四“锁”:

锁住备份数据,避免恶意窜改;

关键字五“侦”:

使用ai/ml技术对恶意软件(包括勒索软件)进行扫描、分析、侦测,并提供即时报警。

频发的勒索事件,已经让企业分散精力,层出不穷的攻击手段,更是让企业疲于应对,只有守好数据的“最后一道”防线,企业才能在面对灾难性事件时更有底气和自信。戴尔科技“三位一体”数据保护方案可实现完善的数据保护,构建起数据保护的闭环战略。

如果您想了解更多有关戴尔科技的产品和人生就是博尊龙凯时的解决方案信息,请扫描以下二维码咨询戴尔官方客服。

扫一扫

扫一扫